Шта је тровање ДНС кеш меморијом?

Тровање ДНС кеш меморијом, такође познато као ДНС лажно представљање, је врста напада која користи рањивости у систему имена домена (ДНС) да би интернет промет преусмерила са легитимних сервера на лажне.

Један од разлога зашто је тровање ДНС-ом толико опасно је што се може проширити са ДНС сервера на ДНС сервер. 2010. године, догађај тровања ДНС-ом резултирао је великим кинеским заштитним зидом који је привремено избегао кинеске националне границе, цензуришући Интернет у САД-у док проблем није отклоњен.

Како ДНС ради

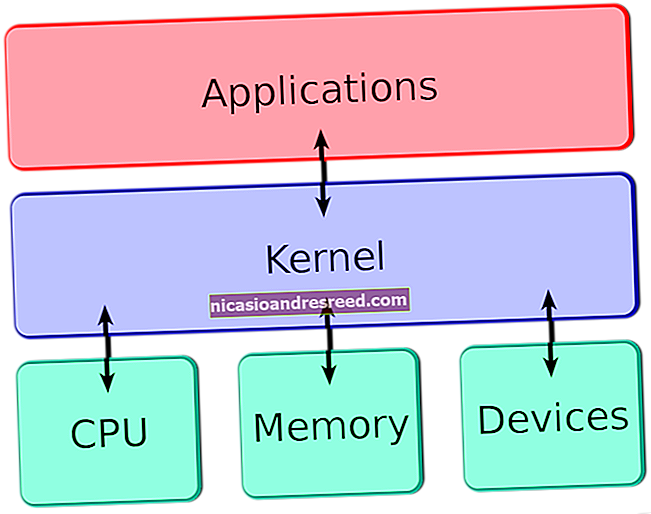

Кад год рачунар контактира име домена као што је „гоогле.цом“, прво мора да контактира свој ДНС сервер. ДНС сервер одговара једном или више ИП адреса на које рачунар може да дође до гоогле.цом. Тада се рачунар директно повезује са том нумеричком ИП адресом. ДНС претвара човеку читљиве адресе попут „гоогле.цом“ у рачунарски читљиве ИП адресе попут „173.194.67.102“.

- Прочитајте још: ХТГ објашњава: Шта је ДНС?

ДНС кеширање

Интернет нема само један ДНС сервер, јер би то било крајње неефикасно. Ваш добављач Интернет услуга покреће сопствене ДНС сервере који кеширају информације са других ДНС сервера. Кућни рутер функционише као ДНС сервер који кешира информације са ДНС сервера вашег ИСП-а. Ваш рачунар има локалну ДНС кеш меморију, тако да се може брзо позвати на ДНС претраге које је већ извршено, уместо да изнова изводи ДНС претрагу.

Тровање ДНС кеш меморијом

ДНС кеш меморија може да се затрује ако садржи нетачан унос. На пример, ако нападач добије контролу над ДНС сервером и промени неке информације на њему - на пример, могли би рећи да гоогле.цом заправо показује на ИП адресу коју нападач поседује - тај ДНС сервер би рекао својим корисницима да погледају за Гоогле.цом на погрешној адреси. Адреса нападача може да садржи неку врсту злонамерне веб локације за „пецање“

ДНС-ово тровање такође може да се шири. На пример, ако разни добављачи Интернет услуга добијају своје ДНС информације са угроженог сервера, отровани ДНС унос шириће се на добављаче Интернет услуга и тамо ће бити кеширани. Затим ће се проширити на кућне рутере и ДНС кеш меморије на рачунарима док претражују ДНС унос, добијају нетачан одговор и чувају га.

Велики кинески заштитни зид шири се на САД

Ово није само теоретски проблем - то се у стварном свету догодило у великом обиму. Један од начина на који кинески заштитни зид делује је блокирање на нивоу ДНС-а. На пример, веб локација блокирана у Кини, као што је твиттер.цом, може имати своје ДНС записе усмјерене на нетачну адресу на ДНС серверима у Кини. То би резултирало недоступношћу Твиттер-а уобичајеним средствима. Замислите ово као да Кина намерно трује сопствене кеш меморије ДНС сервера.

У 2010. години, добављач Интернет услуга изван Кине грешком је конфигурисао своје ДНС сервере за преузимање података са ДНС сервера у Кини. Дохватио је нетачне ДНС записе из Кине и кеширао их на сопственим ДНС серверима. Други добављачи Интернет услуга преузели су ДНС информације од тог добављача Интернет услуга и користили их на својим ДНС серверима. Отровани ДНС уноси наставили су да се шире све док неким људима у САД-у није забрањен приступ Твиттеру, Фацебоок-у и ИоуТубе-у код њихових америчких добављача Интернет услуга. Велики кинески заштитни зид „процурио“ је ван својих националних граница, спречавајући људе из других делова света да приступе овим веб локацијама. Ово је у основи функционисало као напад тровања ДНС-ом великих размера. (Извор.)

Раствор

Прави разлог тровања ДНС кеш меморијом је такав проблем јер не постоји стварни начин да се утврди да ли су ДНС одговори које добијате заправо легитимни или су њима манипулисани.

Дугорочно решење тровања ДНС кеш меморијом је ДНССЕЦ. ДНССЕЦ ће омогућити организацијама да потпишу своје ДНС записе помоћу криптографије јавног кључа, осигуравајући да ће ваш рачунар знати да ли треба веровати ДНС запису или је отрован и преусмерава на нетачну локацију.

- Прочитајте више: Како ће ДНССЕЦ помоћи у заштити интернета и како је СОПА то учинила незаконитим

Кредит за слику: Андрев Кузнетсов на Флицкр-у, Јемимус на Флицкр-у, НАСА