Зашто не бисте требали да користите филтрирање МАЦ адреса на свом Ви-Фи рутеру

Филтрирање МАЦ адреса омогућава вам да дефинишете листу уређаја и дозвољавате само оне уређаје на вашој Ви-Фи мрежи. То је ионако теорија. У пракси је ова заштита заморна за постављање и лака за кршење.

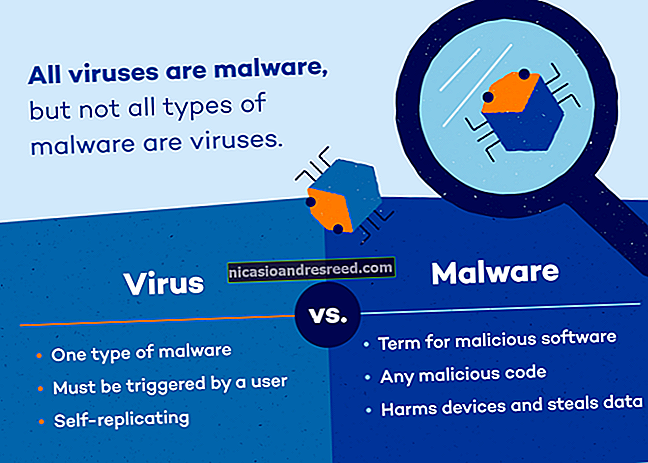

Ово је једна од карактеристика Ви-Фи рутера која ће вам пружити лажни осећај сигурности. Довољно је само коришћење ВПА2 шифровања. Неки воле да користе филтрирање МАЦ адреса, али то није безбедносна функција.

Како функционише филтрирање МАЦ адреса

ПОВЕЗАН:Немојте имати лажни осећај сигурности: 5 несигурних начина за заштиту Ви-Фи мреже

Уз сваки уређај који поседујете испоручује се јединствена адреса за контролу приступа медијима (МАЦ адреса) која га идентификује на мрежи. Обично рутер дозвољава повезивању било ког уређаја - све док зна одговарајућу приступну фразу. Са филтрирањем МАЦ адреса, рутер ће прво упоредити МАЦ адресу уређаја са одобреном листом МАЦ адреса и дозволити уређај на Ви-Фи мрежу само ако је његова МАЦ адреса посебно одобрена.

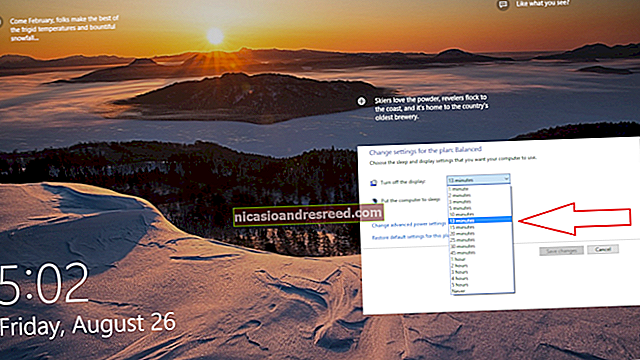

Ваш рутер вам вероватно омогућава да конфигуришете листу дозвољених МАЦ адреса у свом веб интерфејсу, омогућавајући вам да одаберете који уређаји могу да се повежу на вашу мрежу.

Филтрирање МАЦ адреса не пружа сигурност

За сада ово звучи прилично добро. Али МАЦ адресе могу се лако преварити у многим оперативним системима, тако да се сваки уређај може претварати да има једну од оних дозвољених, јединствених МАЦ адреса.

МАЦ адресе је такође лако добити. Они се шаљу бежичном комуникацијом са сваким пакетом који иде на уређај и са њега, јер се МАЦ адреса користи како би се осигурало да сваки пакет дође до правог уређаја.

ПОВЕЗАН:Како би нападач могао да провали безбедност ваше бежичне мреже

Све што нападач треба да надгледа Ви-Фи саобраћај секунду или две, прегледа пакет како би пронашао МАЦ адресу дозвољеног уређаја, променио МАЦ адресу свог уређаја у дозвољену МАЦ адресу и повезао се на месту тог уређаја. Можда мислите да то неће бити могуће јер је уређај већ повезан, али напад „деаутх“ или „деассоц“ који насилно искључује уређај са Ви-Фи мреже омогућиће нападачу да се поново повеже на свом месту.

Не претерујемо овде. Нападач са скупом алата као што је Кали Линук може да користи Виресхарк за прислушкивање пакета, покретање брзе команде за промену њихове МАЦ адресе, коришћење аиреплаи-нг за слање пакета за одвајање од тог клијента и затим повезивање на његовом месту. Читав овај поступак лако може потрајати мање од 30 секунди. И то је само ручна метода која укључује ручно обављање сваког корака - не брините о аутоматизованим алатима или скриптама љуске које ово могу учинити бржим.

ВПА2 шифровање је довољно

ПОВЕЗАН:Шифровање ВПА2 вашег Ви-Фи-ја може се прекинути ван мреже: Ево како

У овом тренутку можда мислите да филтрирање МАЦ адреса није сигурно, али нуди додатну заштиту само коришћењем шифровања. То је некако тачно, али не баш.

У основи, све док имате снажну приступну фразу са ВПА2 шифровањем, то шифровање ће бити најтеже разбити. Ако нападач може да разбије вашу ВПА2 енкрипцију, биће му тривијално да превари филтрирање МАЦ адресе. Ако би нападач био спотицан филтрирањем МАЦ адресе, он дефинитивно неће моћи да разбије вашу енкрипцију.

Замислите то као додавање браве за бицикл на врата трезора банке. Сваки пљачкаш банке који може да прође кроз та врата трезора банке неће имати проблема са сечењем браве за бицикл. Нисте додали никакву стварну додатну сигурност, али сваки пут када запослени у банци треба да приступи трезору, они морају провести време бавећи се бравом за бицикл.

Заморно је и дуготрајно

ПОВЕЗАН:10 корисних опција које можете да конфигуришете у веб интерфејсу вашег рутера

Време проведено у управљању овим је главни разлог због којег не бисте сметали. Када прво поставите филтрирање МАЦ адреса, мораћете да преузмете МАЦ адресу са сваког уређаја у вашем домаћинству и дозволите је у веб интерфејсу рутера. То ће потрајати ако имате пуно уређаја са омогућеном Ви-Фи мрежом, као што то чини већина људи.

Кад год добијете нови уређај - или гост дође и треба да користи Ви-Фи на својим уређајима - мораћете да уђете у веб интерфејс рутера и додате нове МАЦ адресе. Ово је поврх уобичајеног поступка подешавања где морате да укључите приступну фразу Ви-Фи у сваки уређај.

Ово само додаје додатни посао вашем животу. Тај напор би се требао исплатити бољом сигурношћу, али због минималног до непостојећег појачања сигурности ово вас не вреди времена.

Ово је функција мрежне администрације

Филтрирање МАЦ адреса, правилно коришћена, више је функција мрежне администрације него сигурносна карактеристика. Неће вас заштитити од странаца који покушавају активно да разбију вашу енкрипцију и уђу на вашу мрежу. Међутим, омогућиће вам да одаберете који су уређаји дозвољени на мрежи.

На пример, ако имате децу, можете да користите филтрирање МАЦ адреса да бисте онемогућили њиховом преносном рачунару или смартпхпонеу приступ Ви-Фи мрежи ако их требате уземљити и одузети приступ Интернету. Деца би могла да заобиђу ове родитељске контроле помоћу неких једноставних алата, али то не знају.

Због тога многи рутери имају и друге функције које зависе од МАЦ адресе уређаја. На пример, могу вам омогућити да омогућите веб филтрирање на одређеним МАЦ адресама. Или можете да спречите приступ уређајима са одређеним МАЦ адресама на мрежи током школског времена. То заправо нису безбедносне функције, јер нису створене да зауставе нападача који зна шта ради.

Ако заиста желите да користите филтрирање МАЦ адреса за дефинисање листе уређаја и њихових МАЦ адреса и администрирање листе уређаја који су дозвољени на вашој мрежи, слободно. Неки људи заиста уживају у овој врсти управљања на неком нивоу. Али филтрирање МАЦ адреса не даје стварни подстицај вашој Ви-Фи сигурности, па не бисте требали да се осећате примораним да га користите. Већина људи не би требало да се мучи са филтрирањем МАЦ адреса и, ако јесу, требало би да зна да то заправо није безбедносна функција.

Кредит за слику: нсеика на Флицкр-у