Да ли је УПнП безбедносни ризик?

УПнП је подразумевано омогућен на многим новим рутерима. У једном тренутку, ФБИ и други стручњаци за безбедност препоручили су онемогућавање УПнП-а из безбедносних разлога. Али колико је сигуран УПнП данас? Да ли тргујемо безбедношћу ради погодности када користимо УПнП?

УПнП је скраћеница од „Универзални плуг анд плаи“. Коришћењем УПнП, апликација може аутоматски проследити порт на вашем рутеру, штедећи вам муку са прослеђивањем портова ручно. Погледаћемо разлоге због којих људи препоручују онемогућавање УПнП-а, како бисмо могли добити јасну слику о безбедносним ризицима.

Кредит за слику: цомеди_носе на Флицкр-у

Злонамерни софтвер на вашој мрежи може да користи УПнП

Вирус, тројански коњ, црв или други злонамерни програм који успе да зарази рачунар на вашој локалној мрежи може да користи УПнП, баш као и легитимни програми. Иако рутер обично блокира долазне везе, спречавајући неки злонамерни приступ, УПнП може дозволити злонамерном програму да у потпуности заобиђе заштитни зид. На пример, тројански коњ може да инсталира програм за даљинско управљање на ваш рачунар и отвори му рупу у заштитном зиду рутера, омогућавајући приступ рачунару са Интернета 24 сата дневно, 7 дана у недељи. Ако је онемогућен УПнП, програм не би могао да отвори порт - иако би могао да заобиђе заштитни зид на друге начине и телефонира кући.

Да ли је ово проблем? Да. Овај се не може заобићи - УПнП претпоставља да су локални програми поуздани и омогућава им прослеђивање портова. Ако вам је важан малвер који не може да проследи портове, онемогућите УПнП.

ФБИ је рекао људима да онемогуће УПнП

Крајем 2001. године, ФБИ-ов Национални центар за заштиту инфраструктуре саветовао је свим корисницима да онемогуће УПнП због преливања бафера у оперативном систему Виндовс КСП. Ову грешку је исправила сигурносна закрпа. НИПЦ је заправо издао исправку за овај савет касније, након што су схватили да проблем није у самом УПнП-у. (Извор)

Да ли је ово проблем? Не. Иако се неки људи можда сећају савета НИПЦ-а и имају негативан поглед на УПнП, овај савет је у то време био погрешан и одређени проблем је решен закрпом за Виндовс КСП пре више од десет година.

Кредит за слику: Царстен Лорентзен на Флицкр-у

Фласх УПнП напад

УПнП не захтева било какву потврду идентитета од корисника. Било која апликација која се изводи на вашем рачунару може од рутера да затражи да проследи порт преко УПнП, због чега горњи малвер може злоупотребити УПнП. Можда ћете претпоставити да сте сигурни све док се ниједан злонамерни софтвер не покреће на било ком локалном уређају - али вероватно грешите.

Фласх УПнП Аттацк је откривен 2008. године. Специјално израђени Фласх аплет, покренут на веб страници унутар вашег веб прегледача, може да пошаље УПнП захтев вашем рутеру и затражи од њега да проследи портове. На пример, аплет може тражити од рутера да проследи портове 1-65535 на ваш рачунар, ефикасно га излажући целом Интернету. Након тога, нападач би морао да искористи рањивост у мрежној услузи која се покреће на рачунару - употреба заштитног зида на рачунару ће вам помоћи да вас заштити.

Нажалост, то се погоршава - на неким рутерима Фласх аплет може променити примарни ДНС сервер помоћу УПнП захтева. Прослеђивање портова би вас најмање бринуло - злонамерни ДНС сервер могао би да преусмери саобраћај на друге веб локације. На пример, могао би Фацебоок.цом у потпуности усмерити на другу ИП адресу - на траци за адресу вашег веб прегледача писало би Фацебоок.цом, али ви бисте користили веб локацију коју је поставила злонамерна организација.

Да ли је ово проблем? Да. Не могу да нађем било какву назнаку да је то икада било исправљено. Чак и да је поправљен (ово би било тешко, јер је то проблем са самим протоколом УПнП), многи старији рутери који се још увек користе би били рањиви.

Лоше УПнП имплементације на рутерима

Веб локација УПнП Хацкс садржи детаљну листу безбедносних проблема на начине на које различити рутери примењују УПнП. То нису нужно проблеми са самим УПнП-ом; често имају проблема са имплементацијама УПнП-а. На пример, примене УПнП-а многих рутера не проверавају унос правилно. Злонамерна апликација може тражити од усмеривача да преусмери мрежни саобраћај на удаљене ИП адресе на Интернету (уместо на локалне ИП адресе), а усмеривач ће то испунити. На неким рутерима заснованим на Линуку могуће је искористити УПнП за покретање команди на рутеру. (Извор) Веб локација наводи многе друге такве проблеме.

Да ли је ово проблем? Да! Милиони рутера у дивљини су рањиви. Многи произвођачи рутера нису добро урадили на обезбеђивању својих УПнП имплементација.

Кредит за слику: Бен Масон на Флицкр-у

Да ли треба да онемогућите УПнП?

Када сам почео да пишем овај пост, очекивао сам да закључим да су недостаци УПнП-а прилично мали, једноставно ради замене мало сигурности због неке погодности. Нажалост, чини се да УПнП има пуно проблема. Ако не користите апликације којима је потребно прослеђивање порта, као што су пеер-то-пеер апликације, сервери игара и многи ВоИП програми, можда ће вам бити боље да у потпуности онемогућите УПнП. Тешки корисници ових апликација желеће да размисле да ли су спремни да се одрекну неке сигурности због погодности. И даље можете прослеђивати портове без УПнП-а; то је само мало више посла. Погледајте наш водич за прослеђивање портова.

С друге стране, ови недостаци рутера се не користе активно у дивљини, па је стварна шанса да наиђете на злонамерни софтвер који искоришћава недостатке у имплементацији УПнП вашег рутера прилично мала. Неки злонамерни софтвер користи УПнП за прослеђивање портова (на пример, црв Цонфицкер), али нисам наишао на пример дела злонамерног софтвера који користи ове недостатке рутера.

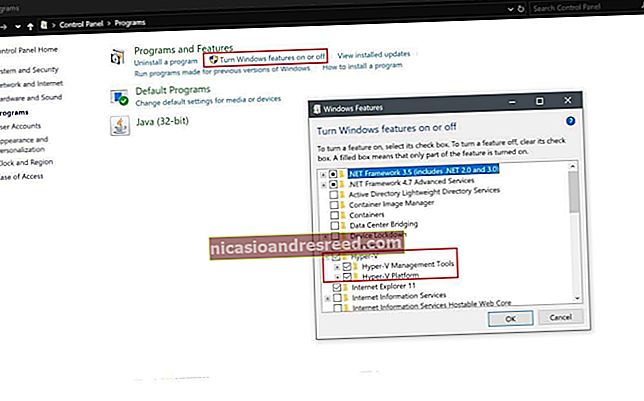

Како то онемогућити? Ако ваш рутер подржава УПнП, пронаћи ћете опцију да га онемогућите у његовом веб интерфејсу. За више информација погледајте упутство за рутер.

Да ли се не слажете око сигурности УПнП-а? Оставите коментар!