Интел Манагемент Енгине, објашњено: Мали компјутер унутар вашег процесора

Интел Манагемент Енгине укључен је у Интелове чипсете од 2008. То је у основи малени рачунар у рачунару, са потпуним приступом меморији, дисплеју, мрежи и улазним уређајима вашег рачунара. Покреће код који је написао Интел, а Интел није делио пуно информација о свом унутрашњем деловању.

Овај софтвер, такође назван Интел МЕ, појавио се у вестима због сигурносних рупа које је Интел најавио 20. новембра 2017. Требало би да поправите систем ако је рањив. Дубоки приступ систему и његово присуство на сваком модерном систему са Интел процесором значи да је сочна мета за нападаче.

Шта је Интел МЕ?

Па, шта је уопште Интел Манагемент Енгине? Интел пружа неке опште информације, али избегавају да објасне већину специфичних задатака које Интел Манагемент Енгине обавља и тачно како функционише.

Како Интел каже, Манагемент Енгине је „мали рачунарски подсистем мале снаге“. „Изводи разне задатке док је систем у стању мировања, током процеса покретања и када ваш систем ради“.

Другим речима, ово је паралелни оперативни систем који ради на изолованом чипу, али са приступом хардверу рачунара. Покреће се када рачунар спава, док се подиже и док је оперативни систем покренут. Има потпун приступ хардверу вашег система, укључујући системску меморију, садржај екрана, унос тастатуре, па чак и мрежу.

Сада знамо да Интел Манагемент Енгине покреће МИНИКС оперативни систем. Осим тога, прецизан софтвер који се покреће унутар Интел Манагемент Енгине-а је непознат. То је мала црна кутија и само Интел тачно зна шта је унутра.

Шта је Интел Ацтиве Манагемент Тецхнологи (АМТ)?

Поред различитих функција на ниском нивоу, Интел Манагемент Енгине укључује и Интел Ацтиве Манагемент Тецхнологи. АМТ је решење за даљинско управљање за сервере, радне површине, лаптопове и таблете са Интел процесорима. Намењен је великим организацијама, а не кућним корисницима. Није подразумевано омогућено, тако да заправо није „бацкдоор“, како су га неки људи назвали.

АМТ се може користити за даљинско укључивање, конфигурисање, управљање или брисање рачунара са Интел процесорима. За разлику од типичних решења за управљање, ово функционише чак и ако рачунар не ради под оперативним системом. Интел АМТ ради као део Интел Манагемент Енгине-а, тако да организације могу даљински управљати системима без оперативног Виндовс оперативног система.

У мају 2017. године, Интел је најавио даљински екплоит у АМТ-у који ће омогућити нападачима приступ АМТ-у на рачунару без давања потребне лозинке. Међутим, ово би утицало само на људе који су се потрудили да омогуће Интел АМТ - што опет нису већина кућних корисника. Само организације које су користиле АМТ требале су да се брину због овог проблема и ажурирају фирмвер својих рачунара.

Ова функција је само за рачунаре. Иако модерни Мац рачунари са Интел процесорима такође имају Интел МЕ, они не укључују Интел АМТ.

Можете ли то онемогућити?

Не можете да онемогућите Интел МЕ. Чак и ако онемогућите функције Интел АМТ у БИОС-у вашег система, копроцесор и софтвер Интел МЕ су и даље активни и раде. У овом тренутку је укључен у све системе са Интел ЦПУ-има и Интел не нуди начин да га онемогући.

Иако Интел не пружа начин да онемогући Интел МЕ, други људи су експериментисали са онемогућавањем. Међутим, то није тако једноставно као притискање прекидача. Предузетни хакери успели су да онемогуће Интел МЕ уз прилично труда, а Пурисм сада нуди преносне рачунаре (засноване на старијем Интел хардверу) са подразумевано онемогућеним Интел Манагемент Енгинеом. Интел вероватно није задовољан овим напорима и у будућности ће још више отежати онемогућавање Интел МЕ.

Али, за просечног корисника онемогућавање Интел МЕ-а је у основи немогуће - и то је према дизајну.

Зашто тајност?

Интел не жели да конкуренти знају тачан рад софтвера Манагемент Енгине. Чини се да Интел овде такође прихвата „сигурност нејасноћама“, покушавајући да нападачима отежа учење и проналажење рупа у софтверу Интел МЕ. Међутим, као што су показале недавне рупе у безбедности, заштита од нејасноћа није загарантовано решење.

Ово није било која врста шпијунског софтвера или софтвера за надгледање - осим ако организација није омогућила АМТ и не користи га за надгледање сопствених рачунара. Да је Интелов управљачки механизам контактирао мрежу у другим ситуацијама, вероватно бисмо чули за то захваљујући алаткама као што је Виресхарк, које омогућавају људима да надгледају саобраћај на мрежи.

Међутим, присуство софтвера попут Интел МЕ који се не може онемогућити и који је затвореног кода сигурно представља сигурносну бригу. То је још један пут за напад, а већ смо видели рупе у безбедности у Интел МЕ.

Да ли је Интел МЕ рањив на вашем рачунару?

20. новембра 2017. Интел је најавио озбиљне сигурносне рупе у Интел МЕ које су открили независни истраживачи безбедности. То укључује и недостатке који би нападачу са локалним приступом омогућили покретање кода са потпуним системским приступом и удаљене нападе који би нападачима са удаљеним приступом омогућили покретање кода са потпуним системским приступом. Нејасно је колико би их било тешко искористити.

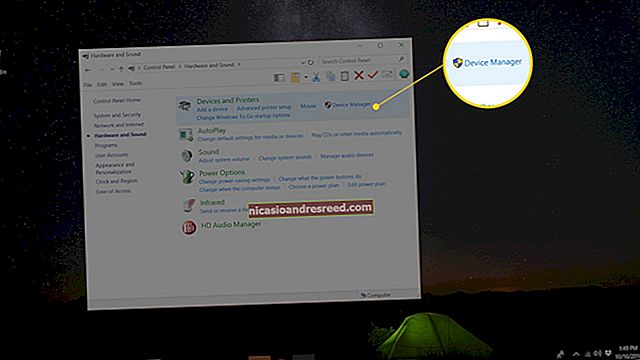

Интел нуди алат за откривање који можете да преузмете и покренете како бисте сазнали да ли је Интел МЕ вашег рачунара рањив или је поправљен.

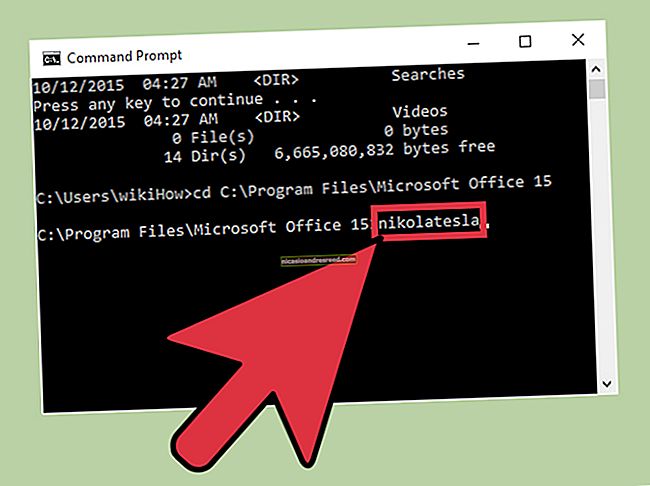

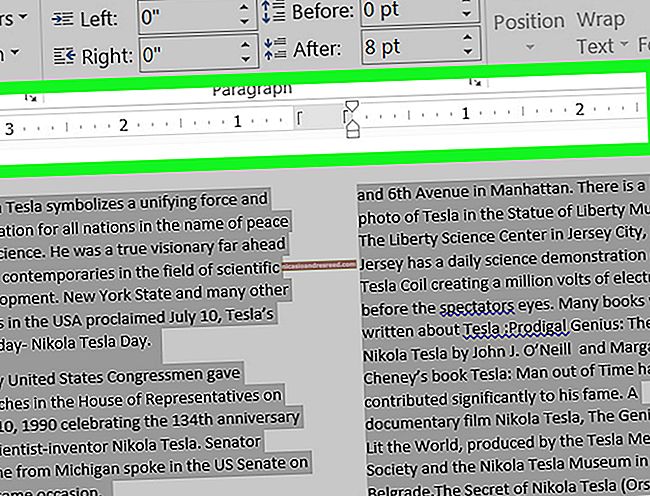

Да бисте користили алат, преузмите ЗИП датотеку за Виндовс, отворите је и двапут кликните на фасциклу „ДисцовериТоол.ГУИ“. Двапут кликните на датотеку „Интел-СА-00086-ГУИ.еке“ да бисте је покренули. Прихватите УАЦ упит и биће вам речено да ли је ваш рачунар рањив или не.

ПОВЕЗАН:Шта је УЕФИ и по чему се разликује од БИОС-а?

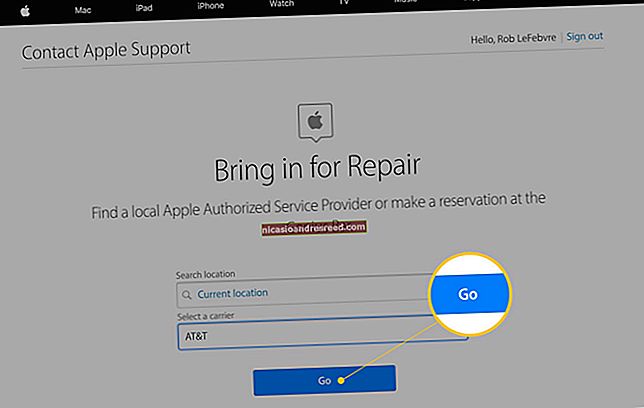

Ако је ваш рачунар рањив, можете да ажурирате Интел МЕ само ажурирањем УЕФИ фирмвера рачунара. Произвођач рачунара мора да вам обезбеди ову исправку, па погледајте одељак Подршка на веб локацији произвођача да бисте видели да ли постоје доступна ажурирања за УЕФИ или БИОС.

Интел такође нуди страницу за подршку са везама до информација о исправкама које пружају различити произвођачи рачунара и они је редовно ажурирају како произвођачи објављују информације о подршци.

АМД системи имају нешто слично названо АМД ТрустЗоне, које ради на наменском АРМ процесору.

Кредит за слику: Лаура Хоусер.